B E C - ビジネス メール詐欺 - とは? 概要から対策までを解説!

2023 年 2 月 14 日

B E C (ビジネス メール詐欺) の被害は年々増加しています。IPA (情報処理推進機構) が発表する「情報セキュリティ 10 大脅威 2022」では 8 位にランク付けされるなど、国内のみならず世界中で多大な被害が起きているのです。今回は、B E C について概要から手口、実際の被害事例や被害を受けないための対策などを紹介します。

- B E C とは?

1-1. B E C の概要

1-2. B E C の手口 - B E C 被害事例

- B E C 対策

3-1. 入口/出口対策

3-2. 内部対策

3-3. Microsoft 365 を使った B E C 対策 - まとめ

1. B E C とは?

まず B E C の概要と手口、どのような被害をもたらすかを紹介します。

1-1. B E C の概要

B E C (ビジネス メール詐欺) とは、経営者や役員、取引先を装ってターゲットをあざむき、金銭や情報を騙し取る詐欺手法のことです。CEO 詐欺やなりすまし詐欺、サプライヤー詐欺とも呼ばれます。

特定のターゲットを定め、ターゲットの組織内の人間関係や命令系統、取引先の情報を調査し詐欺行為を行います。標的型攻撃と似ていますが、標的型攻撃はマルウェアを仕込んだメールをターゲットに配信し、マルウェアを実行させることで機密情報を窃取するのが目的であるのに対し、B E C は盗み取った情報から不正送金させ金銭を窃取する詐欺行為が主な目的です。

1-2. B E C の手口

B E C は主に次のような手口で詐欺行為を行います。

■ ターゲット情報の収集

ターゲットの情報を収集するために、以下のような手段を用います。

- フィッシング サイトを利用してアカウント情報を窃取

- キーロガーを利用してパソコンのキーボードの入力履歴からメールのアカウント情報を窃取し、メールを盗み見る

- ネット上で公開されている企業情報やプロジェクト内容、人間関係を把握

- ターゲットに近い人物になりすまし、組織の内部の実情やセキュリティの脆弱な部分を見つける

■ 送信用メール アドレスの入手

ターゲットの経営者や役員、上司のメール アドレスに類似したフリー メールアドレスやローカル メール アドレスを用意することが一般的ですが、最近は窃取したメール アカウントを利用して乗っ取る事例も発生しています。

■ 経営者へのなりすまし

経営者や役員、上司になりすましメールにより不正な送金を指示します。攻撃者が送るなりすましメールは、事前に経営者などの過去のメールを分析し、本物らしくふるまえるよう工夫されているので、見極めが難しくなっています。また社内に限らず、社外の顧問弁護士や税理士、メインバンクなどの権威ある第三者になりすまし、不正送金を指示する例もあります。

■ 請求書の偽装

ターゲットと取引先が請求書のやり取りをするタイミングを見計らって、攻撃者が用意した口座を記載した架空の請求書、あるいは、用意した口座への送金先変更を指示するメールを送信してきます。この手口でも攻撃者は事前にターゲットと取引先とのメールのやり取りを把握しており、本物らしくふるまうので見極めが難しくなっています。

■ 内通者による加担

B E C の中には、内部の人間でなければ知りえない情報を悪用したケースもあり、内部の人間が攻撃者に情報を流している場合もあります。

2. B E C 被害事例

B E C 被害は欧米を中心に数多く発生していますが、国内においても多額の被害にあった事例があります。過去に発生した国内の B E C 被害事例を紹介します。

- 大手航空会社への 3 億 8,000 万円の偽請求詐欺

2017 年に起こった大手航空会社の B E C 被害事例です。貨物の業務委託料の支払いで約 2,400 万円、旅客機のリース料で約 3 億 6,000 万円と、被害は 2 度に及びました。いずれも振込先変更のメールをきっかけにした被害です。キーロガーによるメールの盗み見とメール アカウントの乗っ取りにより起きた可能性が高いと言われています。実際に振込先口座変更依頼のメールの送信元アドレスがいつものメールと違うことに気づいた担当者が問合せの返信メールを送ったところ、いつものメール アドレスから口座の変更については事実である旨のメールが届きました。

- 大手新聞社の経営幹部なりすましによる 32 億円詐欺

2019 年、大手新聞社のアメリカ支社に勤める社員が、日本本社の経営幹部になりすました何者かのメールによる指示に従い、香港にある口座に約 2,900 万ドル (当時約 32 億円相当) の資金を振り込んでしまう事例が起こりました。

- 大手メーカー欧州子会社の 40 億円流出被害

2019 年、自動車関連メーカーのベルギー法人に勤める経理担当者が、外部の第三者によるメールを用いた虚偽の指示により送金を行い、約 40 億円の資金が流出しました。

- 大手航空会社への偽請求書詐欺未遂

2016 年、取引先の担当者になりすました約 40 万円の請求書が届きました。請求書には振込先口座の変更が記されており、同社担当者は何の疑いもなく送金しましたが、口座が既に凍結されていたため未遂に終わりました。その後取引先担当者に問い合わせ、B E C であるとわかりました。

中小企業のサイバー セキュリティのために生まれた Microsoft Defender for Business の魅力満載

Microsoft Defender for Business カタログ

3. B E C 対策

次に B E C の脅威から自社を守る対策を紹介します。

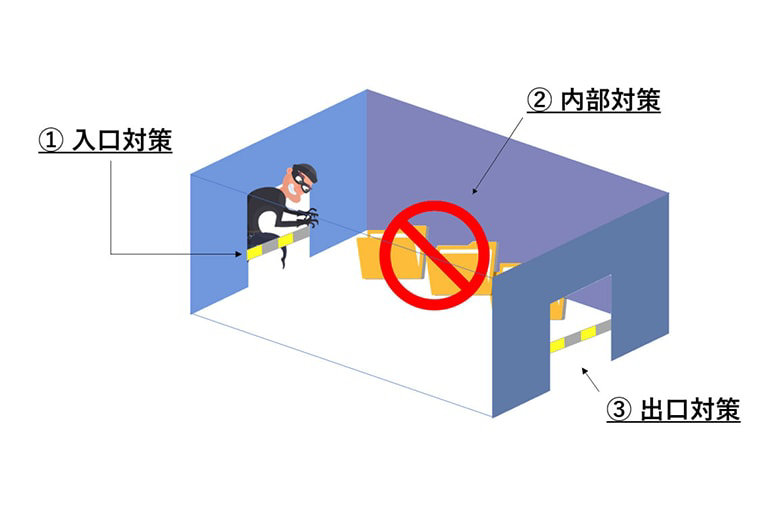

3-1. 入口対策/出口対策

最初に、なりすましメールが社内に入り込まない、あるいは社内のメール アカウントを乗っ取られないための対策を紹介します。

■ セキュリティ ソフトの導入とアップデート

B E C 被害の発端はフィッシングやキーロガーなどを用いたマルウェアの侵入によるものです。E P P と EDR の両面で対策を検討しましょう。まず EPP (Endpoint Protection Platform) は、マルウェアを検知し、エンドポイントへの侵入を防御するしくみです。そして万一エンドポイントからの侵入を許しても、マルウェアの不審な動きを検知して脅威が発生した箇所や侵入経路/被害の状況を特定し、ネットワークを遮断したりアプリケーションを停止したりするのが、EDR (Endpoint Detection and Response) です。

さらに、脆弱性をねらってマルウェアに侵入されないよう、常にオペレーティング システムやソフトウェアを最新の状態にアップデートしておく必要があります。

■ メール アカウントの保護

メール アカウントの ID やパスワードが攻撃者に流出してしまうと、メールの内容を盗み見られ、メール アカウント自体が乗っ取られてしまいます。

ID やパスワードは推測されにくく、より強力なものにする必要があります。大文字や小文字、数字、記号を組合せ、文字数は多いものにしましょう。また、同じ文字の連続や自分の名前あるいは誕生日は避け、英単語を含めないように設定するのが推奨されています。

また、複数のサービスで同じ ID やパスワードを使わないことも重要です。使いまわしていると、1 つのサイトで ID やパスワードが漏洩してしまったら、すべてのアカウント情報が漏洩してしまうことになります。実際にまったく別の企業から流出したアカウント情報を他の企業の Web サイトに使用することでサイバー被害が増加する例が相次いでいます。

さらに携帯電話の SMS や指紋認証などの多要素認証を併用することで、より強固なセキュリティとなります。

■ DMARC 認証の導入や電子署名の付与

DMARC 認証では、送信されたメールが正規のメール サーバーから送信されたものかどうかを判定できます。また、電子署名とはその書類が正式なもので改ざんされていないことを証明するものです。実在の人物による正式な電子署名であることを保証する指定認証局から発行された電子証明書と、受信したメールの電子署名を一致させることで、偽装や改ざんがないことがメール受信者にもわかります。加えて、その時刻に書類が存在していたことを証明するタイム スタンプで付与時間を記せば、押された時点以降の改ざんがないこともわかります。

■ アクセス ログの管理やアクセス制限

B E C 被害には、内通者から攻撃者への情報流出も考えられます。この場合、アクセス ログを取り管理することで内通者を発見することが可能です。また、部署や社内の立場に応じてアクセスできる範囲を決め、アクセス制限を設定することも肝要です。さらに、アクセスログを管理していることを社内に周知すれば、内通者のけん制につながります。

3-2. 内部対策

B E C は、デジタルなシステムに頼らず、アナログな作業で防げる部分も多いです。B E C 詐欺に遭わないための社内の人的対策を紹介します。

■ B E C の特徴を把握しておく

B E C のなりすましメールがどのようなものなのか、その特徴を把握しておくことが大事です。主な特徴を挙げます。

- 普段と異なるメール アドレスから送信されている。

- フリー メールから送信されている。

- 取引先と類似した別のメール アドレスから送信されている。

- 差出人と返信先のメール アドレスが異なっている。

- 署名にあるメール アドレスや電話番号が違う。

- 請求書の振込先が普段と異なっている。

- 振込先変更依頼のメールである。

- 時節に合った内容で本物のように見えるメールである。

- 秘密の案件で相談があるという内容で、他者に相談しにくいメールである。

- 普段の文章や言い回しと違う。あるいは、不自然な日本語がみられる。

このようなメールの場合、念のため本人に電話で確認するようにします。メール アカウントを乗っ取られている場合もありますので、メールでの確認は避けた方がよいでしょう。

■ 社内教育

上述の B E C の特徴をすべての社員に把握させると共に、マルウェアに対する教育も必要です。たとえ経営者や役員、取引先からのメールであっても、なりすましの偽メールの可能性があることに注意する必要があります。不用意に添付ファイルを開封してしまうとマルウェアに感染してしまったり、本文中の URL をクリックしてしまうとフィッシング サイトに誘導されてしまったりする恐れがあるのです。これを起点として、B E C や標的型攻撃のターゲットになる可能性もあるため、十分な社内教育が必要です。

■ 送金実施のチェック体制の見直し

B E C の被害の多くは、振込先口座の変更依頼により攻撃者の用意した口座に振込んでしまうという手口です。取引先の振込先口座が変更になった場合は、書類での通知を義務付けると共に、取引先担当者に電話で確認するなど、多角的にチェックできる体制を整える必要があります。また、経営者や役員からの送金指示であっても、本人に電話や対面で確認したり、上司に報告し指示を仰いだりするなど、隙のないチェック体制のフローを検討しましょう。

3-3. Microsoft 365 を使った B E C 対策

Microsoft は次のような製品で B E C 被害を防ぐ助けになります。

■ マルウェア対策 - Microsoft Defender for Business

Microsoft Defender for Business は、従業員 300 人以下の中小規模企業のために特別に設計されたエンドポイント セキュリティ ソリューションです。キーロガーなど、B E C 被害の起点となりうるマルウェアの社内システムへの侵入を防ぎます。主な機能は次の通りです。

- エンドポイントの監視と脅威検出

マルウェアの脅威に対し、自動化された組み込みのインテリジェンスを使用して、脅威に対する防御、検出、対応をすばやく行います。 - 脆弱性管理

マルウェア侵入の重大なリスクとなるソフトウェアの脆弱性や構成ミスをリアルタイムで監視、発見、特定し、優先順位を付けて集中的に対応することができます。 - 調査と修復の自動化

万一マルウェアの侵入を許しても、マルウェアの不審な動きを検出し、アラートを発生させます。アラートが発生すると、即座にその原因を調査し、対処して攻撃を解決することで、セキュリティ運用を拡大できます。また、Defender for Business は、調査と修復の自動化で、アラートの数を減らし、タスクに優先順位を付け、高度な脅威に集中的に対応できます。

■ フィッシング対策 - Microsoft Defender for Office 365

Microsoft Defender for Office 365 は、フィッシング サイトへの誘導など、電子メールやメッセンジャー ツールに仕込まれた不審なリンクによって生じる悪意のある脅威から自社を保護します。

プリセットによるインストールで簡単にセットアップでき、脅威保護ポリシーを定義することで自社に適切なレベルの保護を設定することができます。さらに、最先端のツールを使用して、脅威の調査と把握、シミュレーションおよび回避を行います。

■ なりすましメール対策 - Microsoft Exchange Online Protection

Exchange Online Protection は、スパム メールやマルウェア、その他のメールの脅威から自社を保護するクラウド ベースのフィルタリング サービスです。Exchange Online メールボックスを持つすべての Microsoft 365 製品で利用できます。

受信したメールが Exchange Online Protection に入ると、まず送信者の信憑性が確認されます。 スパムの大半はこの時点で停止され、Exchange Online Protection によって拒否されます。次に、メールのマルウェア検査が行われます。 マルウェアが見つかった場合、そのメールは検疫に配信されます。続いて、ポリシー フィルターを通じて作成したメールのフロー ルール (トランスポート ルールとも呼ばれます) に対して評価されます。

これらの保護層すべてを問題なくパスすると、受信者に配信される仕組みです。Exchange Online Protection は、この一連のフィルタリングで、なりすましメールも高い精度でフィルタリングすることができます。

4. まとめ

B E C などのサイバー攻撃は日々進化し巧妙化しています。常に最新のセキュリティ情報を収集するとともに、セキュリティ ソリューションの導入を検討しましょう。

リモートワーク・ハイブリッドワークに適した環境設置のために

リモートワーク・テレワーク・在宅勤務環境を安全・快適に実現するためには、「セキュリティの確保」「Web 会議のためのデバイス選択」「グループワークのためのアプリケーション」など検討する課題も多く、またこれらを潤沢な資金で準備するのではなくコスト削減につなげることが大切です。

これらの達成のための Microsoft 365、Excel の使い方や、リモートワーク・ハイブリッドワーク環境を充実させるために以下の記事が参考になります。

- Microsoft 365・Excel: Microsoft 365 から、Excel の使い方など生産性を向上させるコラム

- Teams・Web 会議: Microsoft Teams を始め、Web 会議をワンランクアップさせるコラム

- リモートワーク・テレワーク: リモートワークやテレワークなど、新しい働き方のお役立ちコラム

中小企業のサイバー セキュリティのために生まれた Microsoft Defender for Business の魅力満載

Microsoft Defender for Business カタログ

マイクロソフト製品ご購入検討の問い合わせ先

Web フォームで購入相談

本情報の内容 (添付文書、リンク先などを含む) は、作成日時点でのものであり、予告なく変更される場合があります。